Unterlagen

Alle Materialien

Quantitative Risikoanalyse nach der Surface-Methode

White-Paper ⋮ März 2025

Strukturiert, reproduzierbar, objektiviert und kontrollierbar ist Circle Networks' numerische Risikoanalyse für kontinuierliche Systemüberwachung und Begleitung von Entwicklungsaktivitäten.

Der eigene Mailserver II: Cyrus IMAP

Blog-Eintrag ⋮ Dezember 2024

Das sichere Betreiben eines Mailservers ist mit der richtigen Software nicht schwierig. Cyrus IMAP ist ein unkomplizierter Mailkontoserver und der perfekte Partner für OpenSMTPD.

Der eigene Mailserver I: OpenSMTPD

Blog-Eintrag ⋮ Dezember 2024

Das sichere Betreiben eines Mailservers ist mit der richtigen Software nicht schwierig. OpenSMTPD hat alles was man braucht, ist in wenigen Minuten aufgesetzt und lässt kaum Raum für Fehler.

Webanwendung-Softwarelizenz

Lizenz ⋮ April 2024

Kommerzielle Endnutzervereinbarung für die proprietäre Software unserer Webanwendungen.

Quantitative Risikoanalyse nach der Surface-Methode

White-Paper ⋮ April 2024

Strukturiert, reproduzierbar, objektiviert und kontrollierbar ist Circle Networks' numerische Risikoanalyse für kontinuierliche Systemüberwachung und Begleitung von Entwicklungsaktivitäten.

Geräte-Softwarelizenz

Lizenz ⋮ März 2024

Kommerzielle Endnutzervereinbarung für die proprietäre Software unserer Geräte.

Nachhaltige Softwareentwicklung mit C

White-Paper ⋮ Dezember 2023

Die Sprache C ist über ein halbes Jahrhundert alt. Sie ist aber unschlagbar wenn es um Nachhaltigkeit geht, sowohl bezüglich der Umwelt, als auch für die formale Entwicklung sicherheitskritischer Systeme.

Richtiges Mergen: der unterschätzte Schlüssel zu einer guten Git-Strategie

Blog-Eintrag ⋮ Januar 2023

In der Debatte um die optimale Git-Strategie wird ein wichtiger Aspekt oft übersehen. Es ist nicht die Strategie, welche die Pflegbarkeit des Repository bestimmt, sondern die Art wie Merges durchgeführt werden.

Das Ende der Schaltsekunde ist keine Wissenschaft - es ist die Niederlage gegen sie

Blog-Eintrag ⋮ November 2022

Nach jahrenlanger Diskussion wird in 2035 das Einfügen von Schaltsekunden beendet. Was wie Wissenschaft daher kommt, ist in Wirklichkeit eine Niederlage - nur um ein veraltetes Unix-Konzept zu bewahren.

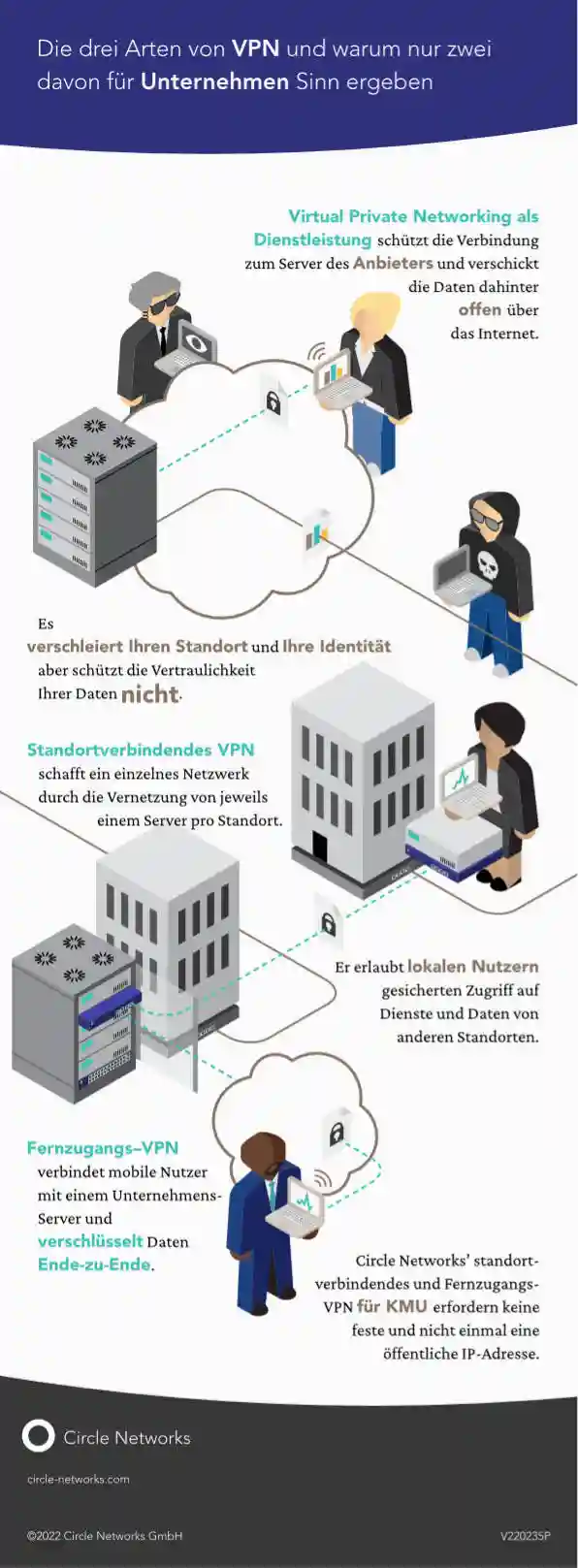

Die drei Arten von VPN und warum nur zwei davon für Unternehmen Sinn ergeben

Informationsgrafik ⋮ Oktober 2022

VPN ist ein Sammelbegriff für verschiedene Anwendungsfälle, in denen Daten beim Transport über das Internet durch einen Tunnel geschützt werden. Es gibt drei Hauptarten, die nicht verwechselt werden sollten.

Zeichenerklärung Netzwerkdiagramme

Datenblatt ⋮ Februar 2022

Übersicht der Diagrammzeichen für Netzwerkdiagramme mit Bedeutung und vorgeschlagenen Beschriftungssymbolen.

Unsicherheit durch Transparenz

Blog-Eintrag ⋮ Februar 2022

Die Veröffentlichung von Sicherheitskorrekturen auf Open-Source Plattformen bietet Angreifern eine Gelegenheit die dahinterliegenden Schwachstellen auszunutzen, die über das übliche Risiko von noch ungepatchten Systemen hinausgeht.

Zeichenerklärung Netzwerkdiagramme

Datenblatt ⋮ Januar 2022

Übersicht der Diagrammzeichen für Netzwerkdiagramme mit Bedeutung und vorgeschlagenen Beschriftungssymbolen.

Standardised symbology for network diagrams

White-Paper ⋮ Januar 2022

Jede technische Disziplin hat ihre standardisierte Zeichensprache — nur Netzwerktechnologie bis jetzt nicht. Circle Networks hat darum einheitliche Symbole für Netzwerkdiagramme definiert.

StrongSwan konfigurieren mit swantctl.conf

Blog-Eintrag ⋮ November 2021

Die neue Konfigurationsdatei von StrongSwan, swanctl.conf, führt klarere Begriffe ein und vereinfacht somit die Einrichtung von Fernzugängen.

Angriffsflächen und Angriffsvektoren

White-Paper ⋮ Oktober 2021

Was ist ein Angriffsvektor? Was versteht man unter der Angriffsfläche, und soll sie möglichst klein gehalten werden? Es gibt viele widersprüchliche Antworte. Circle Networks nutzt einfache und praktische Definitionen.

Die Bewertung von IT-Sicherheitsrisiken

White-Paper ⋮ August 2021

IT-Risikobewertung ist oft kompliziert und widersprüchlich. Das Circle Networks Risikobewertungsmodell nutzt einfache Begriffe und hilft, Risiken praktisch und konkret einzuordnen.

ARP-Anfragen versenden und Antworten verarbeiten mit BPF (aktualisiert)

Blog-Eintrag ⋮ November 2020

Zwischen Schichten 2 und 3 ist das ARP die Verantwortung des Betriebssystems; es kann aber nützlich sein ARP zu kontrollieren, um die Gültigkeit des Cache zu prüfen oder Geräte zu finden. Unter BSD geht das mit BPF.

Sichere Netzwerke für kleine Unternehmen

Video ⋮ November 2020

Jedes vierte kleinere Unternehmen hat keinerlei Cyberschutz. Das Kernproblem ist die bisherige Unsicherheit auf der Netzwerkebene. Unser Wertversprechen in 45 Sekunden.

Verhindern dass OpenBSD Shared-Memory-Objekte von daily(8) beseitigt werden

Blog-Eintrag ⋮ Juni 2020

Die temporäre Dateien, worauf Shared-Memory-Objekte basieren, werden nach einer Woche von der Systemverwaltung gelöscht, wenn dies nicht durch das Aktualisieren der Dateizeiten verhindert wird.

Ein OpenBSD VPN-Server mit iked und OpenSSL

Blog-Eintrag ⋮ April 2020

OpenBSD beinhaltet einen hervorragenden IKEv2-Server. Aber das Front-End ikectl deckt nur einige Möglichkeiten ab. Es ist einfach, um iked direkt mit dem zugrundeliegenden OpenSSL zu betreiben.

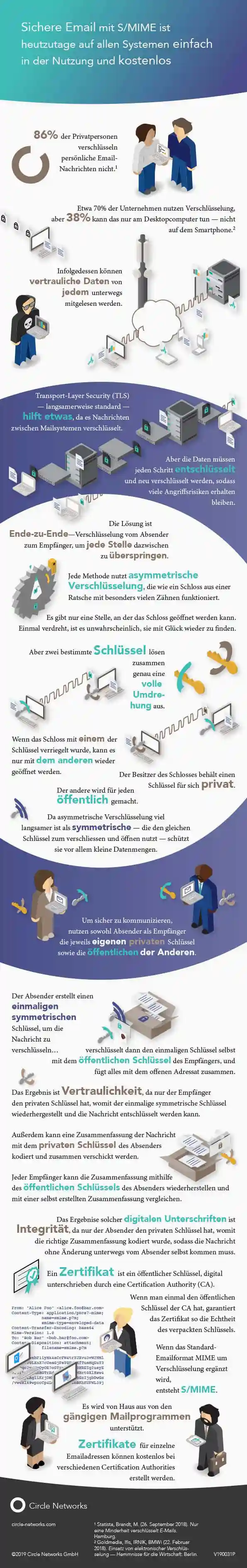

Sichere Email mit S/MIME ist heutzutage auf allen Systemen einfach in der Nutzung und kostenlos

Informationsgrafik ⋮ Februar 2019

Noch immer verschlüsselt nur eine Minderheit ihre Email, obwohl das Verfahren dafür von den gängigen Email-Programmen unterstützt wird. Um Email vertraulich zu verschicken und zu gewährleisten, dass ankommende Nachrichten echt sind, braucht es nicht viel Wissen.

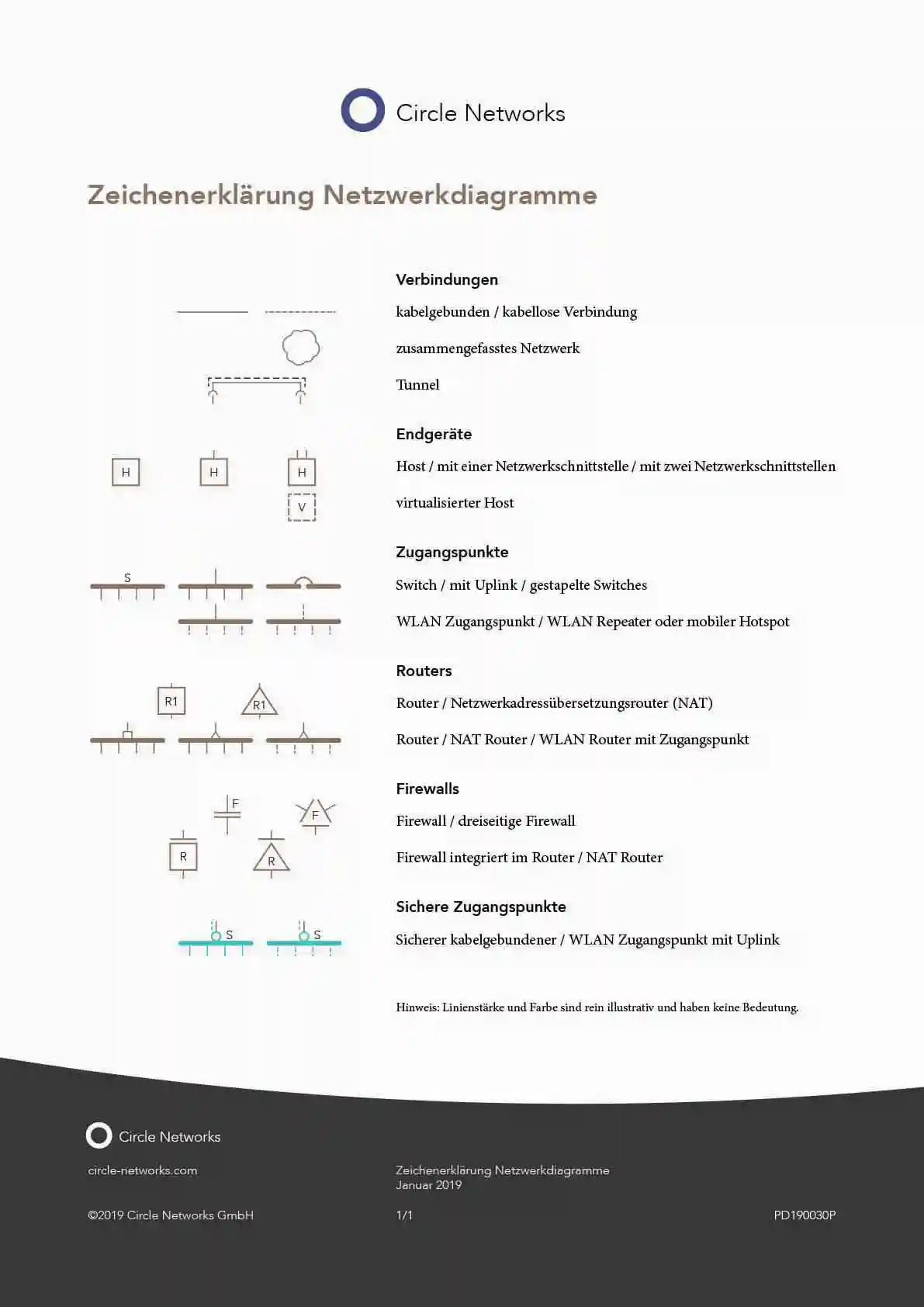

Zeichenerklärung Netzwerkdiagramme

Datenblatt ⋮ Januar 2019

Übersicht der Diagrammzeichen für Netzwerkdiagramme mit Bedeutung und vorgeschlagenen Beschriftungssymbolen.

Standardised symbology for network diagrams

White-Paper ⋮ Januar 2019

Jede technische Disziplin hat ihre standardisierte Zeichensprache — nur Netzwerktechnologie bis jetzt nicht. Circle Networks führt jetzt einheitliche Symbole für Netzwerkdiagramme ein.

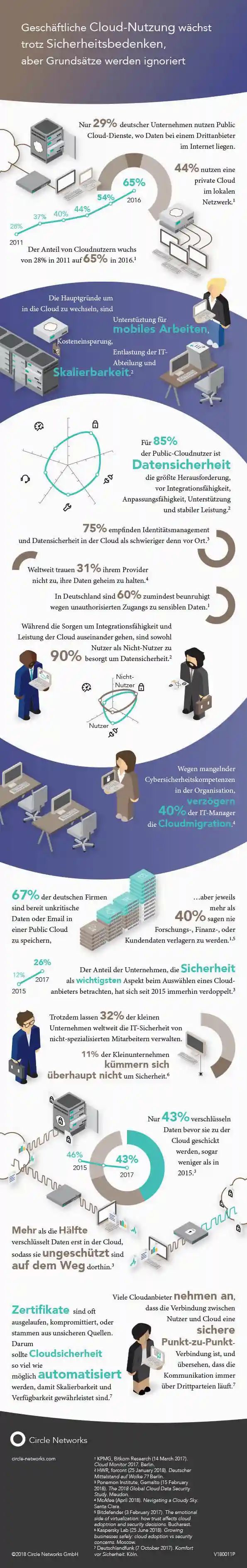

Geschäftliche Cloud-Nutzung wächst trotz Sicherheitsbedenken, aber Grundsätze werden ignoriert

Informationsgrafik ⋮ Oktober 2018

Unternehmen versprechen sich von der Cloud mehr Flexibilität und geringere Kosten. Die Sicherheit bereitet aber Sorgen und steht einer größeren Verbreitung bis jetzt im Wege. Es gibt einfache Maßnahmen, die aber oft nicht ergriffen werden.

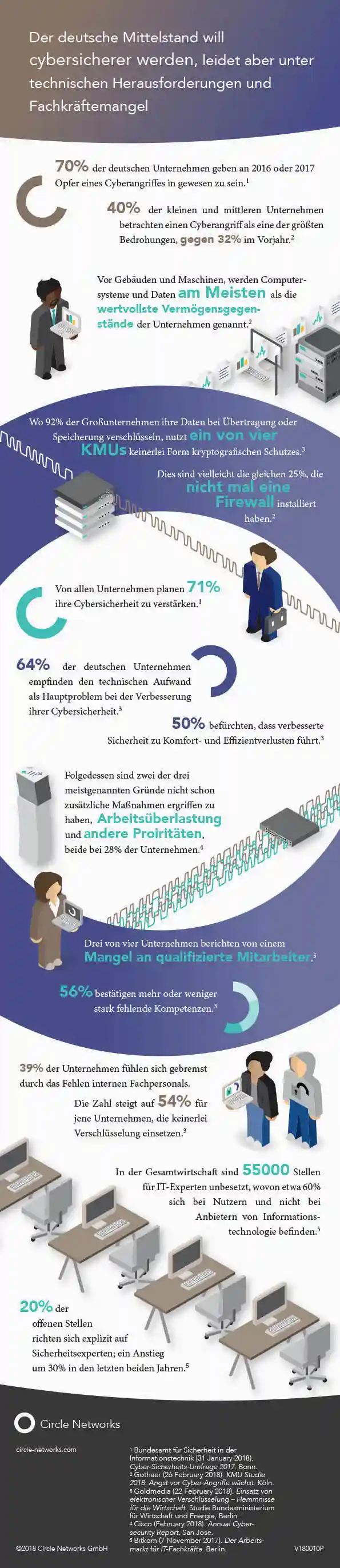

Der deutsche Mittelstand will cybersicherer werden, leidet aber unter technischen Herausforderungen und Fachkräftemangel

Informationsgrafik ⋮ April 2018

Kleine und mittelgroße Unternehmen in Deutschland sind sich der Gefahren von Cybercrime durchaus bewusst, aber viele ergreifen trotzdem nur wenige oder sogar keine Gegenmaßnahmen. Es gibt einen deutlichen Zusammenhang mit der Schwierigkeit, die richtigen Leute zu finden.